يعتبر بروتوكول samba الذي اخترع بواسطه IMB هو المسؤول عن مشاركة الملفات خلال الشبكة المحلية (lan) يكون مثبت افتراضيا على أنظمة ميكروسوفت , لذلك لن تجد مشاكل في الدخول من كمبيوترك المكتبي المثبت عليه ويندوز الى المجلد الخاص بمشاركة الملفات على سيرفر شركتك , ولكن الامر مختلف على الانظمة خصوصا المبنية على نواة linux وذلك يتضمن نظام أندرويد الذي يأتي مع أغلب الهواتف الذكية .

سنخصص الحديث في هذه المقالة كيفية الدخول الى مجلد مشاركة الملفات الموجود على خادم شركتك , خصوصا مع الهواتف المحمولة , وانظمة سطح المكتبة المبنية على لينكس.

أولا : الهواتف المحمولة

الإصدارات الاخيرة من نظام أندرويد يكون بروتوكول smb مفعل وبشكل افتراضي فيهم , لكنك ستحتاج الى تطبيق (smb client) , يمكنك تجربه تطبيق LAN drive سيساعدك في اتمام المهمة .

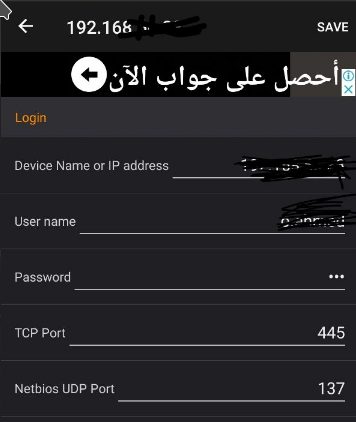

بعد تثبيت التطبيق , تأكد من انك متصل بشبكة وايفاي من خلال حسابك وكلمة المرور الخاصة بك المعتمدة على الدومين كونترولر الخاص بالشركة , بعدها إفتح التطبيق و توجه إلى تبيوب (SMB CLIENT) , ثم أضف اتصال جديد وادخل البيانات الضرورية لذلك وهي عبارة عن التالي :

1 – عنوان ايبي الخادم او الهوست الموجود عليه مجلد المشاركة 2- اسم المستخدم الخاص بك 3- كلمة المرور

أما بالنسبة للبندين الأخيرين TCP Port و UDP PORT يمكنك تركهم بالقيم الافتراضية الموجودة , اضغط على “save” وهكذا يكون تم اعداد الاتصال .

بعد إنشاء الاتصال والدخول إلى مجلد المشاركة , يمكنك تنزيل الملفات من مجلد المشاركة الى هاتفك المحمول والعكس , مثلا اذا اردت رفع صورة من هاتفك الى مكان ما داخل مجلد المشاركة , يوجد في الاعلى أيقونة الاضافة عند الضغط عليها سيظهر لك تبيويب “import files” عند اختيارها سيأخذك ل الذاكرة الداخليه لهاتفك من خلالها يمكنك رفع ملف او صورة الى مجلد المشاركة .

ثانيا : أنظمة سطح المكتب المبينة على لينكس

بعض توزيعات لينكس تأتي إفتراضيا مفعل عليها بوتوكول smb , وفي هذه الحالة ستذهب فقط الى متصفح الملفات ثم network , ثم كتابة ايبي الخادم الموجود عليه مجلد المشاركة , مثال smb://192.168.111.111/ShareFolderName

اما في حالة عدم وجود البروتوكول اصلا , سنقوم بتثبيته كالتالي :

على فرض اننا نستخدم فيدورا :

~]# dnf install samba

بروتوكل samba سيستخدم اسم المضيف الخاص بك عند مشاركة الملفات , لذلك اعرض اسم المضيف بهذا الأمر

~]$ hostnamectl status

في حالة أردت تغيير اسم المضيف ..

~]# hostnamectl set-hostname "simple-samba-server الخطوة التالية هي السماح من داخل جدا الحماية ل بروتوكول smb لممارسة عمله , من خلال الاوامر التالية ~]# firewall-cmd --add-service=samba --permanent ~]# firewall-cmd --reload للتأكد ما اذا كان smb مفعل من جدار الحماية , نفذ الامر التالي ~]$ firewall-cmd --list-services