عندما تتصفح الانترنت عبر هاتفك ليلا فإن عملية نقل البيانات تنتقل من هاتفك الى الرواتر المنزلي ثم الى مزود خدمة الانترنت واخيرا الى شبكة الانترنت الخارجية , يمتلك مزودي خدمة الانترنت مثلا في فلسطين (حضارة , اورانج … ) القدرة على معرفة بعض المعلومات عنك اثناء تصفحك , سنحصر في هذه المقالة ما مدى المعلومات التي يمكن جمعها عنك وكيفية حماية خصوصيتك .

- هل يستطيع مزودي خدمة الانترنت جمع المعلومات عنك ؟

فعليا الأمر ليس بهذه البساطة على مزودي خدمة الانترنت , حيث هناك قانون يحكم مدى لصلاحياتهم , فمثلا في الدول الغربية , يُطلب منهم قانونًا فحص حركة المستخدمين بحثًا عن انتهاكات قانونية محتملة. من المؤكد أنهم لا يشاهدون ما يفعله كل مستخدم هناك كل دقيقة ، لكنهم يوثقون البيانات الأساسية أو على شكل احصائيات , لكن في النهاية لا أحد يفحص هذا دون سبب. بشكل عام يتم تسجيل المعلومات تلقائيًا ودوريا. - إذا قام المستخدم بفتح صفحة ويب معينة ، فهل هذا ملحوظ للمزود؟

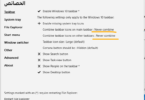

نعم ، يمكنهم رؤية الdomain بالاسم ، او عنوان IP الخاص بهذا الموقع . بالإضافة إلى ذلك ، يتم توثيق وقت زيارتك للموقع. محتوى المواقع الإلكترونية مرئي أيضًا. - وإذا فتحت موقع ويب باستخدام بروتوكول HTTPS الآمن؟

في هذه الحالة ، يمكن للمزود رؤية اسم الموقع domain ، ليس أكثر من ذلك . لا يرى المزود المحتوى لأنه الاتصال محمي ببروتوكول HTTPS حيث يحمي البيانات من أي طرف ثالث من التنصت والتجسس عليك سواء كان شخص سيئ أو حتى مزودي خدمة الانترنت لهذا السبب يوصى باستخدامه بشكل عام وهو يستخدم في المواقع الموثوقة والعالمية التي تهتم بحماية بيانات المستخدمين من أطراف اخرى وليس منها (-; - كيف يستطيع مزود الخدمة الخاص بي معرفة أني قمت بتحميل فيلم او برنامج بواسطة torrent ؟

النقطة المهمة هنا أن تطبيق تنزيل برنامج torrent يتصل بملف التورنت باستخدام بروتوكول http وكما نعلم أنه هذا البروتوكول غير محمي ، وبالتالي يمكن للمزود رؤية ما قمت بتنزيله بسهولة (ببساطة عن طريق فحص الصفحة التي تم فيها تنزيل ملف .torrent) ومتى بدأ ونهاية التنزيل . - هل يمكن لمزود خدمة الإنترنت الخاص بي اكتشاف أنني قمت بتنزيل ملف .torrent فيما سبق ؟

نعم ، كما شرحنا سابقا حيث يركزون على التفاعل بين عميل تورنت “انت” وخادم الموقع. لا يمكنهم فحص حركة مرور الويب داخل شبكة التورنت لأنها مكلفة وتحتاج لتقنيات اخرى . - هل يخزن مزود خدمة الإنترنت كل شيء أقوم بتنزيله؟

لا ، إنه ببساطة مستحيل ماديًا ؛ لن يكون هناك مساحة كافية على أقراص التخزين لمزودي خدمة الانترنت لتسجيل هذه الكمية المهولة من العلومات . ولكن تتم معالجة وتحليل المعلومات على موقع الويب الخاص بك على الطاير, أي اثناء مرور البيانات لحظيا . - هل يمكن للمزود رؤية أي شيء أتصفحه إذا كنت أستخدم VPN؟

من المؤكد أن مقدمي خدمات الإنترنت لن يحللوا البيانات المشفرة ، وهو أصلا أمر مستحيل تقريبًا أو لنقل أن يمكن فك تشفيره ببالغ الصعوبة ويحتاج الى مال ووقت كافيين . ومع ذلك ، من خلال طبيعة حزم الانترنت المتناقلة يستطيعون معرفة انك تستخدم خدمة VPN وانها شفرت حركة مرور الويب. لذلك ، يعرفون بالضبط أنك تستخدم VPNو ليس أكثر من ذلك , ولكن اذا حدث خطأ أُثناء اتصالك من خلال VPN ربما ذلك قد يكشف عنوان IP للموقع الذي تطلبه في تلك اللحظة ويكون ذلك واضحا لمزود خدمة الانترنت . - بمعنى آخر ، إذا كان هناك خلل في VPN ، فسيتمكن المزود من رؤية الموقع الذي أستخدمه الآن؟

للأسف، نعم: سيتم تسجيل كل شيء تلقائيًا. - هل يمكنني جعل إتصالي بالانترنت آمن اكثر من مجرد استخدام VPN ؟

اذا كان لديك عزيزي القارئ جنون العظمة في الحفاظ على خصوصيتك , او لديك بعض الأمور التي تريد إنجازها في مستوى عالي من الأمان , يمكنك استخدام شبكة TOR , من خلالها يتم الاتصال بعدة عقد من عناوين IP قبل الوصول لهدفك , ومن خلاله ايضا يمكنك تغيير عناوين ip كل 3 دقائق ما يعطيك مستوى أمان عالي , مشكلته الوحيدة انه يقلل من سرعة الانترنت لما يملكه من ميزات أمان عالية . - ماذا يرى مزود خدمة الإنترنت عندما أتلقى حزمًا من عناوين IP مختلفة طوال الوقت بسبب TOR ؟

يمتلك بعض مزودي خدمة الانترنت نظاما لتحديد موقع تور , ليس من المؤكد ان هذا النظام يستطيع الوصول لما يريدونه من معلومات ولكن هذا النظام له عيوب ومشاكل كثيرة تتعارض مع نسبة وعي وذكاء المستخدم , ومع التقنيات التي تستخدم مع تور , لكن المؤكد في أغلب الاحيان ان مزود خدمة الانترنت لا يستطيع معرفة سوى انك تستخدم TOR . - هل يرى المزود عنوان موقع الويب الذي أعمله من خلال TOR أو VPN؟

لا ، يمكنهم فقط رؤية عنوان IP الخاص بشبكة VPN أو عقدة الإخراج لشبكة TOR فقط , بطبيعة الحال فإن هذه العقدة وهمية يتم انشاءها خلال انشاء اتصال VPN او من خلال شبكةTOR . - هل يمكن لمزود خدمة الإنترنت رؤية عنوان IP الكامل عند استخدام بروتوكول https؟

لا ، يكون عنوان المجال مرئيًا فقط (أي ، site.com فقط ووقت الاتصال وحجم البيانات المنقولة). - هل يعني ذلك أنه إذا استخدمت التشفير كما سبق ، يمكنني أن أكون بالفعل في قائمة المشتبه بهم؟

ليس بالضبط. ولكن من ناحية أخرى ،يكون استخدام تشفير البيانات ليس فقط من قبل الأشخاص السيئين ولكن أيضًا من قبل بعض المؤسسات المعنية بالنقل الآمن لبياناتهم حيث ان هذا الامر يعتبر منطقي للبنوك والشركات التي تحتاج نسبة عالية من الامان في تناقل بياناتها . - هل هناك تقنيات أخرى قوية تفيدني في التصفح بشكل مخفي الهوية وتضمن خصوصية عالية ؟

هناك شبكة I2P , تتكون من برنامج حر ومجاني يمكن مستخدميه من الاتصال بدون الكشف عن الهوية على شبكة الإنترنت. الشبكة تمكن التطبيقات التي تستخدمها من الحفاظ على خصوصية المستخدم , هذه الشبكة تؤمن طبقة يمكن أن تستخدمها التطبيقات الحساسة بالنسبة للهوية الشخصية للاتصال بشكل آمن حيث تغطى جميع البيانات بعدة مستويات من التشفير إضافةً لكون الشبكة موزعة وديناميكية بنفس الوقت بدون الاعتماد على أطراف موثوقة. - هل يمكنني الاعتماد على I2P ؟

ما تزال I2P عملاً قيد الإنجاز لا يجب أن يعتمد عليه في الوقت الراهن في التخفي بشكل “مضمون” وذلك بسبب حجم الشبكة الصغير نسبياً وقلة المراجعة الأكاديمية المتوسعة. كما لا تعتبر حالياً منيعةً ضد الهجمات من قبل أشخاص بموارد غير محدودة , لكن يمكننا ان نثق بانها ستمتلك مستقبل مشرق قريبا جدا . - هل يرى المزود حقيقة أني استخدم شبكة i2p؟

نعم يمكنه أن يرى ذلك. ولكن حتى الآن ، فإن هذه الشبكة غير معروفة لموفري الخدمات مقارنةً بـ TOR ، والتي تجذب اهتمامًا أكبر بكثير من الأجهزة السرية بسبب شعبيتها. لانها تعتبر حركة مرور حزم البيانات في i2p بمثابة اتصالات مشفرة بعناوين IP مختلفة ، مما يعني أن العميل يعمل مع شبكة P2P. - لكن ماذا بعد كل ذلك ؟ الى أين استطيع ان أًصل لأعلى درجات الخصوصية والسرية ؟

عزيزي القارئ كما ذكرنا ان الأمر الرئيسي في الحفاظ على خصوصيتك هي ذكائك كمستخدم , حيث يمكنك تقسيم استخداماتك على الانترنت الي قسمين , الأول ان تمارس حياتك طبيعية على مواقع التواصل الاجتاعي وبشخصيتك الحقيقية و … الخ , القسم الأخر هو ما تريد أخفاءه عن أي طرف أخر مهما يكن , يمكنك تخصيص جهاز افتراضي لذلك واستخدام بعض التقنيات التي ذكرناها أعلاه من الاهتمام العميق بالفصل بين حياتك الافتراضية الحقيقية من جانب , وحياتك الافتراضية المخفية من جانب آخر .

تم بإقتباسات وملاحظات عديدة من David Balaban