إذا كنت من مستخدمي نظام إدارة المحتوى ووردبريس أو مٌقبل على إستخدام الووردبريس يجب عليك أن تتعرف على أهم إضافات ووردبريس لا غنى عنها في أي موقع فهي تعمل على إدارة الموقع بشكل أفضل وتوفر عليك الكثير من الجهد والوقت .

في حال لا تعرف كيف يتم إنشاء موقع ووردبريس سنشرح لك بشكل مختصر خطوات إنشاء موقع ووردبريس بإختصار.

الإستضافة :

تعتبر الاستضافة من أهم خطوات إنشاء المواقع وهي العامل الأساسي في مرحلة بناء المواقع والتطبيقات بحيث يتم رفع الموقع على الإستضافة ليستطيع الزوار مشاهدة موقعك اون لاين.

ونحن نرشح لك بعض من أفضل الشركات التي تقدم الإستضافة :

الدومين :

وهو يعتبر من الأدوات المهمة في مرحلة إنشاء الموقع وهو عبارة عن اسم النطاق الخاص بموقعك على سبيل المثال https://www.site.com ولو نظرت الى موقع developres plus تجد انه في رابط الموقع يحتوي على الاسم الخاص بالموقع

ويوجد الكثير من الشركات التي تقدم خدمة توفير الدومينات سنعرض أكثر شركتين عليها أقبال كثير من قبل المستخدمين

القالب :

القالب هو الشكل النهائي الذي سيظهر الى المستخدم وكل موقع يكن له شكل خاص به ويتم اختيار شكل الموقع بناء على نوع والهدف من الموقع مثال ‘إخباري , صحة , متجر ..إلخ.

ومن أفضل الشركات الخاصة في بيع قوالب الووردبريس هي شركة themeforest .

والان نبدأ بعملية البناء بحيث سنقوم أولا بربط الاستضافة بالدومين ومن ثم تثبيت الووردبريس وبعد ان نقوم بتثبيت الووردبريس نقوم برفع القالب الخاص بنا على الموقع وعمل على ضبط إعداداته وتخصيصه حسب الحاجة .

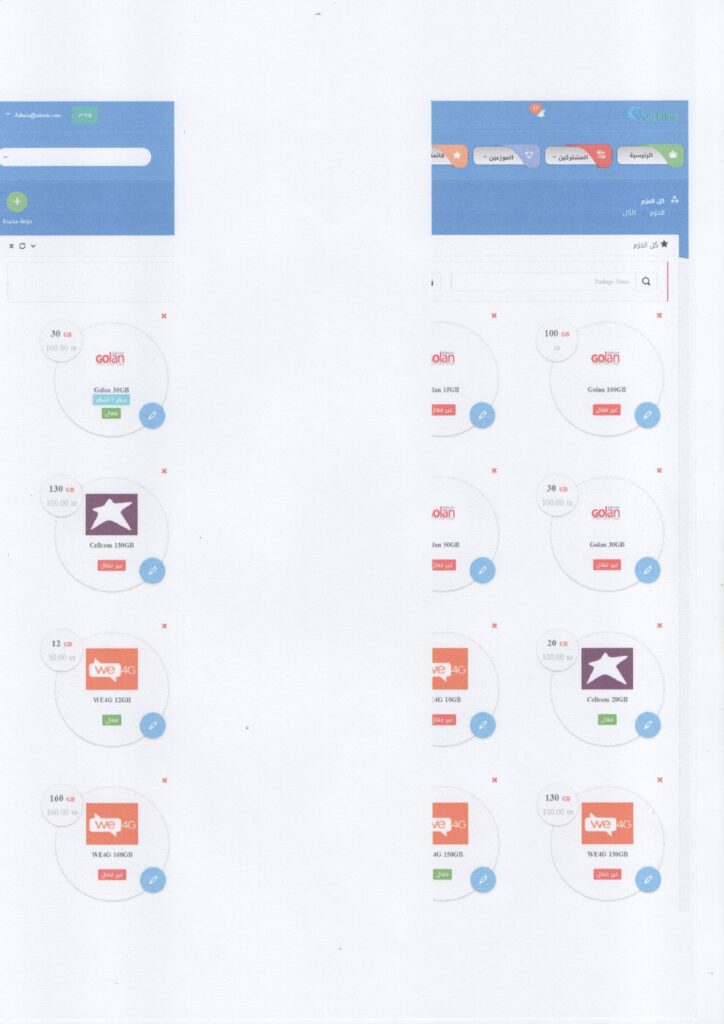

والان نبدأ في مرحلة تثبيت أهم إضافات الووردبريس التي يحتاجها كل موقع والتي لا غنى عنها :

تعتبر إضافة Wordfence Security أكثر الإضافة استخداما وشعبية في الووردبريس فهي تعمل على حماية الموقع الخاص بك من عمليات الاختراق وتقوم بعمل جدار ناري لحماية موقع وفحص الموقع من البرامج والأدوات الضارة التي ممكن أن يحتويها الموقع الخاص بك ويمكنك ايظا النظر الى حالة موقعك من الناحية الأمنية من خلال إضافة Wordfence Security .

تعبر إضافة Yoast SEO من أفضل إضافات السيو والأكثر استخدام في الووردبريس قام بتنزيل هذه الإضافة اكثر من 5 مليون مستخدم للوردبريس وهي من الأدوات التي لا غنى عنها في أي موقع فهي تقوم بتعريفك عن حالة موقع مع محركات البحث وربط موقع مع محركات البحث المختلفة .

تعتبر إضافة Contact Form 7 من الإضافات المهمة لإنشاء صفحة الاتصال والتي تتيح الى زوار الموقع التواصل مع صاحب الموقع في حال اي استفسار .

4- إضافة Social Sharing Plugin – Sassy Social Share

تعتبر إضافة Social Sharing Plugin – Sassy Social Share من الإضافات التي يفضل أكثر المستخدمين لمواقع الووردبريس من تثبيتها لانها توفر الكثير من الجهد وهي تقوم بالسماح لزوار موقع من مشاركة المحتوى الخاص بك على شبكات التواصل الاجتماعي وتوفر أيقونات جاهزة ومختلفة حسب إختيارك .

5- إضافة Jetpack

تعتبر إضافة Jetpack من إضافات الووردبريس المهمة والتي لا غنى عنها لكثرة ميزاتها ومن اهم هذه الميزات تحسين أداء الموقع وتقديم إحصائيات دقيقة عن زوار الموقع ومصدر الزيارات وعدد الزيارات لكل صفحة ونشاط الزائر داخل الموقع.

وفي الختام هناك الكثير من إضافات الووردبريس لكن يبقى على المستخدم اختيار الإضافة التي تناسبه حسب حاجته ويجب التنويه على عدم الإكثار من الإضافات فقط قم بتثبيت الإضافات التي تحتاجها .